當大家剛從上月的 WannaCry 中回復過來時,今日新的勒索軟件又再在歐洲和俄羅斯肆虐。一種據稱變種自勒索軟件 Petya 的新病毒正在外國的 Windows 系統中擴散,同樣會將 Windows 系統加密並要求繳付贖金,有保安公司更指這勒索軟件可以入侵已更新的電腦,相當可怕。

據保安公司 Bitdefender 指,烏克蘭多個重要設施相繼受害,連切爾洛貝爾核的輻射監察系統、首都基輔的地下鐵、當地的國營電力公司和多間銀行都受害。其他受害的還包括丹麥的航運公司 Maersk 、俄羅斯的石油公司 Rosnoft 和銀行及醫院等。

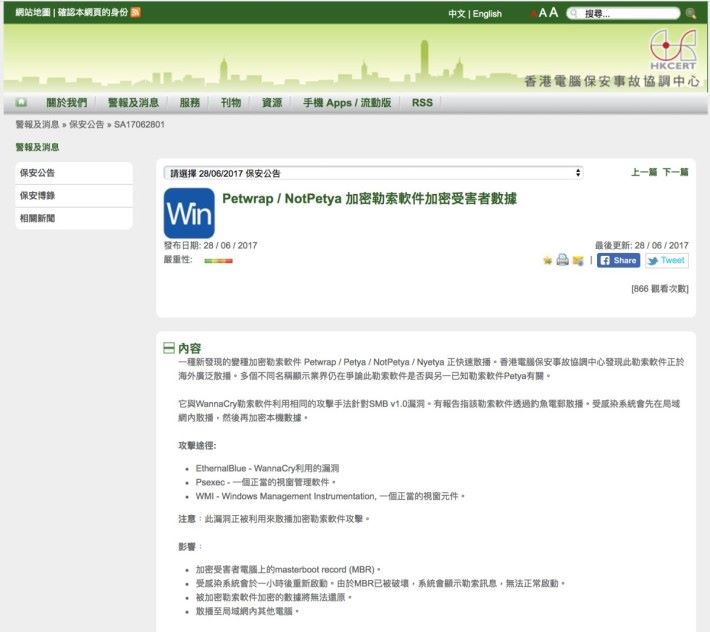

據知今次侵襲的勒索軟件是 2016 年出現的勒索軟件 Petya 的變種, Bitdefender 將它命名為「 GoldenEye 」,而香港電腦保安事故協調中心( HKCert )就指由於業界仍在爭論此勒索軟件是否與 Petya 有關而列出現時對這勒索軟件的稱呼:「 Petwrap / Petya / NotPetya / Nyetya 」。 HKCert 指這個勒索軟件有多個入侵途徑,包括跟 WannaCry 相同的 EthernalBlue 、 一個正當的視窗管理軟件 Psexec 和系統元件 WMI ,又有報告指這個勒索軟是以電郵來散播,而著名保安機構卡巴斯基就指受害的電腦在受感染後可以入侵經已在上月 WannaCry 事件後更新了系統的 Windows 電腦。聽起來相當可怕,但似乎仍處於眾說紛紜的狀態。

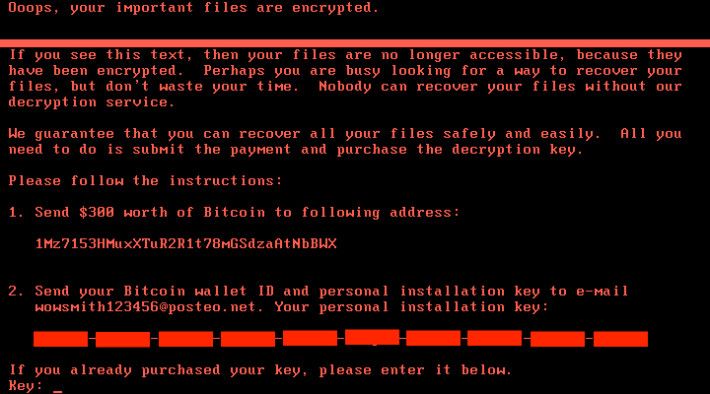

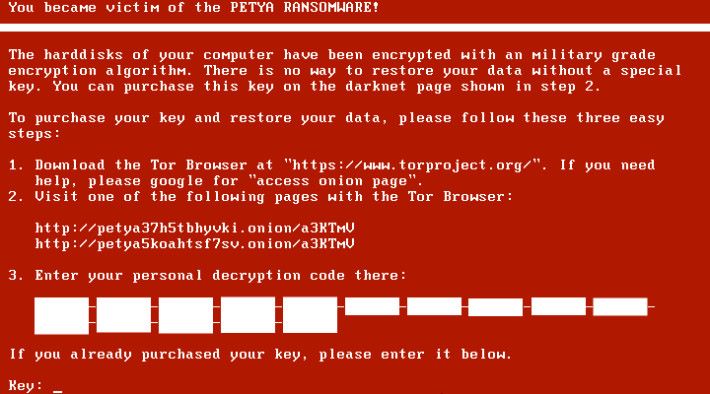

據知,這個勒索軟件會加密受害者電腦硬碟上的 Masterboot Record( MBR ),並會在受感染後一小時後強制重新啟動受害電腦,系統會因為 MBR 被破壞而不能啟動,並顯示勒索信息,要求繳付 $300 美元 Bitcoin 作贖金以取回解密鍵。同時,受害電腦又會橫向感染網絡上的其他電腦。

卡巴斯基就在他們的 Facebook 專頁提供了防禦 Petya 變種勒索軟件的方法:

香港電腦保安事故協調中心就提供了以下的解決方案:

- 安裝最新的保安更新程式。

各版本視窗修補程式下載連結 (亦提供視窗 XP、視窗伺服器 2003 及視窗 8 特別修補程式): 按此 (捲動至頁底) - 確保已設置防火牆或寬頻路由器,且沒有開放SMB服務(技術上要關閉TCP 139和445端口)。

- 安裝防毒軟件或互聯網保安應用程式並更新病毒資料庫。

- 進行離線備份 (即是使用其他儲存裝置,備份後立即移除)。

- 不要打開任何可疑電郵內的連結或附件。

- 確保電腦已有基本保護,包括啟用及執行視窗更新、安裝已有最新病毒資料庫的防毒軟件及啟用視窗防火牆。