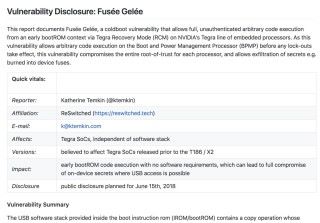

一個以破解 Nintendo Switch 為目的的破解集團 Reswitched 剛剛宣布,發現一個存在於 NVIDIA Tegra 流動裝置處理器的漏洞,這個漏洞允許攻擊者在保護 BootROM 的鎖定生效之前,在啟動與電源管理處理器上執行任意程式碼,以洩露裝有這種處理器的裝置的機密。最嚴重的是這種 BootROM 漏洞不能透過安裝修正檔的方法來修正,而必須要送回廠才可以修正。

Tegra 處理器是 NVIDIA 針對流動上網應用而設計的晶片,除了用在手機、平板之外,現在還用在 Nintendo Switch 遊戲機和自動駕駛汽車,所以影響範圍頗大。

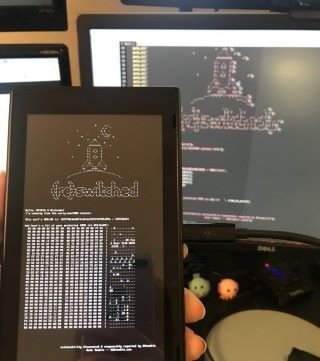

Reswitch 將這個漏洞命名為「 Fusée Gelée (冷凍火箭)」,他們將驗證槪念程式碼放到 GitHub 上公開。他們指出,這個漏洞存在於 Tegra 處理器的 USB 修復模式,可以讓攻擊者在保護 BootROM 的鎖定生效之前,在啟動與電源管理處理器上執行任意程式碼,危害處理器的信任根據。不過廠方就無法像一般電腦漏洞一樣透過發布更新檔來解決,因為一般用戶是不允許修改 BootROM 的。據其中一位成員硬件破解工程師 Kate Temkin 解釋,這本來只是個程式碼的錯誤,可以在工廠裡加個小修正就解決,但就無法在處理器離開工廠後進行。她指 BootROM 不能修改是本來是出於保安考量,以避免有心人繞過保安程序。因此,已經出廠的 Switch 將會永久存有這個漏洞。

[row][double_paragraph]

[/double_paragraph][double_paragraph]

[/double_paragraph] [/row]

Reswitch 經已向 NVIDIA 和任天堂通報了有關漏洞的詳情,並且決定給予有關廠商一段時間去處理問題, 6 月 15 日才正式公開漏洞的詳細資料,不過他們也表明假如有其他組織公開了有關資料,他們就會立即公開。相信任天堂不久就會推出修正了有關漏洞的新機。

資料來源: GitHub 、 FAQ: Fusée Gelée