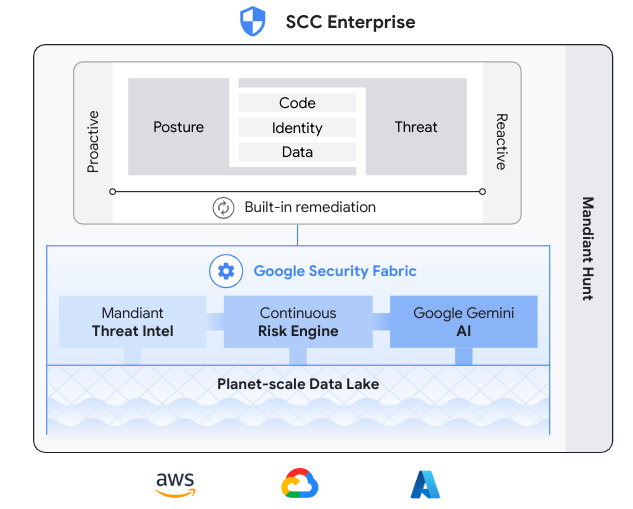

企業基建遷上雲端成趨勢,而且大多採用混合雲策略。 Google Cloud 推出 Security Command Center Enterprise( SCCE ),結合雲端原生應用程式保護平台( CNAPPs )與安全營運( SecOps ),由 Google AI 技術和 Mandiant 威脅情報支援,能夠同時監察 Google Cloud 、 AWS 和 Azure 上的工作負載。

Google Cloud 客戶工程安全銷售董事總經理 Kyle Turner 稱, CNAPPs 和 SecOps 是目前企業資訊安全部門的兩大團隊, SCCE 首度融合兩者並在雲端上同時保護應用程式,也具備安全營運功能,快速發現雲端保問題及即時作出修正。

Turner 稱,兩個團隊過去採用各自的工具管理雲端安全,而且各雲端平台有其安全工具,或造成保安的灰色空間。同時,混合雲環境出現大量安全訊號( singals ),單憑安全人員無法悉數查閱了解,難於應付多變的雲端安全環境。

SCCE 則設有 SIEM 的能力、 SOAR 自動回應,也具備雲端身分管理( CIEM )和數據安全態勢管理( DSPM )。安全團隊在單一平台上管理程式碼、身分、數據等的安全情況,亦將修復、問責等安全程序整合至工自動化工作流程。 Turner 表示, SCCE 能消除雲端上的孤島。

SCCE 同時支援 Google Cloud、 AWS 和 Azure,另外兩個公共雲平台可透過 API 或安裝代理程式伸延管理範圍,檢視虛擬機器和容器的安全漏洞。Turner 表示,若企業客戶有需要,將來或會支援更多公共雲平台。

SCCE 由 Google 安全架構支援,內有全球安全數據、 Mandiant 威脅情報、風險引擎和 AI 。 Google Cloud Security 及 Mandiant 亞太區及日本技術總監 Steve Ledzian 指出,引入 AI 幫助追蹤威脅可自動檢視所有安全訊號,即使微弱安全風險訊號亦能準確偵測。

風險引擎則以數碼分身方式運作,扮演攻擊者預測可能攻擊的位置、會被洩露的雲端資源或被攻陷的影響範圍。若發現安全風險,以視覺化提供攻擊路徑,詳解風險評估,附以評分讓安全營運團隊按次序處理。 Ledzian 還稱,風險引擎會模擬雲端環境的設定配置,以免犯下常見的設定失誤導致數據外洩。

平台上設有大型語言模型 Google Gemini ,用戶可通過自然語言方式查問雲端安全情況。Turner 指出,生成式 AI 簡化安全營運工作,大部分任務用語言指令完成,即使一般安全人員亦能使用,補足現時嚴重不足的安全人員空缺。