網絡攻擊者透過一般家用路由器入侵網絡進行惡意活動,並不是新鮮事,關注全球網絡安全的 Palo Alto Networks 最近發表報告,說明旗下的 Unit 42 研究小組發現更多殭屍網絡的活動細節,提醒用家留意。

近期以 Mirai 及 Gafgyt 惡意軟件控制 IoT 設備如路由器,針對特定網站發動 DDoS 攻擊,令特定網站癱瘓。Palo Alto Networks 指出這種殭屍網絡活動,鎖定家用路由器為目標,攻擊者只要利用路由器上的預設密碼及過時軟件,就能控制路由器。而且,這些新型的惡意程式已鎖定路由器的漏洞,例如 DasanGPON 路由器的 CVE-2018-10561 與 CVE-2018-1562 漏洞、 Realtek SDK 等不同裝置的 CVE-2014-8361 漏洞、華為路由器的 CVE-2017–17215 漏洞,以及 D-Link 路由器、 Netgear 路由器、 Vacron NVR 裝置、 JAWS Web 伺服器與 CCTV 和 DVR 裝置等相關漏洞。路由器一旦成為殭屍裝置,就會被攻擊者任意發送海量數據來使某個網站癱瘓。這樣會使用家的網絡連線緩慢或中斷,更會在不知不覺中變成攻擊其他網站的幫兇。

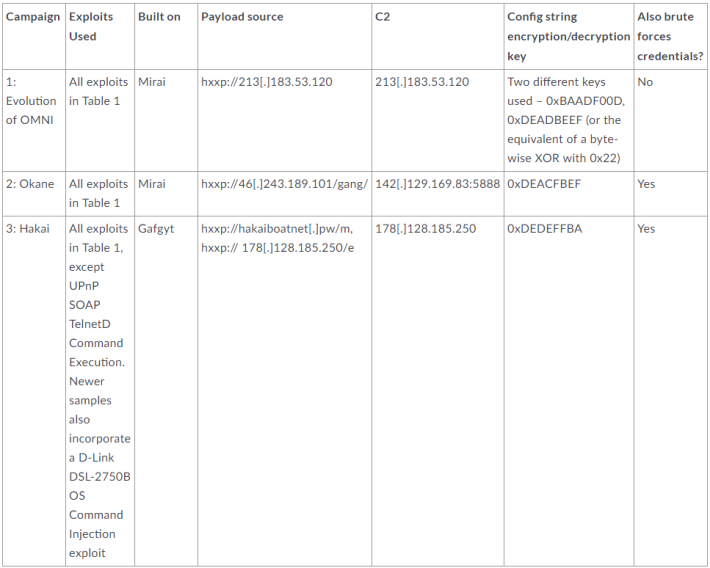

Unit 42 研究小組發現三個殭屍網絡的攻擊活動,第一個是 Mirai 惡意軟件最新變種的 Omni 殭屍網絡,將多個 IoT 設備合共 11 個漏洞整合在惡意程式內。第二個也是 Mirai 變種的 Okane ,除了整合漏洞之外,還會發動 DDoS 攻擊,最後一個則由 Gafgyt 惡意軟件變種的 Hakai ,以此活動跡象看來,攻擊者將進行新一輪的大規模網路攻擊。

近年許多關注全球網絡安全的企業都逾來逾關注 IoT 殭屍網絡的對網站造成的威脅,例如 Cisco 旗下的 Talos 也在 BlackHat 中,亦有列出今年曾出現包括JenX/Jennifer、Slingshot、DoubleDoor、Muhstik、Hide and Seek及VPNFilter等多個 IoT 惡意程式,用家暫時只能重設 IoT 設備的密碼或升級軟件,確保設備如路由器的安全。