英國保安機構 AdaptiveMobile Security 日前發表網誌,發現一種針對 SIM 卡的攻擊,攻擊者透過向特定用戶發出藏有惡意程式碼的短訊來促使受害者手機將手機位置資料傳送給攻擊者,而受害者是一點都不知道的。該公司將這種攻擊命名為「 Simjacker 」。

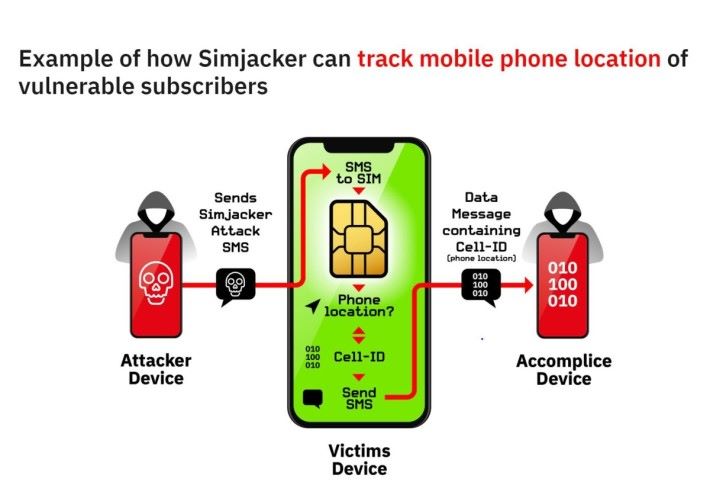

據 AdaptiveMobile Security 指出,攻擊者是利用一個普遍存在於 SIM 卡中的軟件 S@T Browser 的漏洞作為執行環境,將帶有經修改的 SIM Toolkit (STK) 指令的攻擊短信傳送給目標。目標一旦執行有關指令,就會嘗試取得手機位置和裝置資料( IMEI ),然後同樣以 Data Message SMS 將資料傳回攻擊者的手機中。手機收發 Data Message SMS 是不會向用戶發出任何提示的。

由於連 eSIM 裡也有 S@T Browser 存在,所以不限是否手機或手機的牌子是 iPhone 還是 HUAWEI ,連 IoT 裝置只要是利用 SIM 卡連接網絡都可以入侵。

AdaptiveMobile Security 估計, Simjacker 攻擊是由一間私人公司與某政府合作開發的,目的是監控特定人士。據他們的調查,某個國家每日有 100-150 個人受到 Simjacker 攻擊,而受害者中最嚴重的目標人士每星期平均會收到 250 次 Simjacker 攻擊,一般目標一星期平均會遭受 5 次攻擊。

AdaptiveMobile Security 除了為他們的客戶合作阻截 Simjacker 攻擊之外,也正與制訂 SIM 卡規格的 SIM 聯盟及由電訊商組成的 GSM 協會合作研究對策。

資料來源: AdaptiveMobile Security