外媒多次報道北韓其中一個重要資金來源,是透過駭客部隊去駭入金融機構來盜取金錢。美國的網絡保安機構 US-CERT 日前就公布了一款北韓用來入侵各國企業和基建設施的惡意軟件「 Volgmer 」的詳細資料,包括關連的 IP 地址。

美國政府一直都聯同國土安全局和聯邦調查局( FBI ),調查這次代號名為「 HIDDEN COBRA 」的北韓網絡攻擊,今次就是為了阻止北韓的攻擊,而公開該批 IP 地址。攻擊者就是利用透過這些 IP 潛入目標組織的網絡內,然後伺機發動攻勢。據 US-CERT 表示, HIDDEN COBRA 至少自 2013 年開始利用 Volgmer 向政府機構、金融機構、汽車及媒體企業等進行入侵,而主要的手段是使用針對特定個人或組織的「魚叉式網絡釣魚攻擊」,也會用上多款獨自研法的工具。

Volgmer 是一款可以在被入侵的系統上打開後門讓攻擊者秘密存取的惡意軟件,受感染的系統會經由 TCP 協定去與控制伺服器通信,收集系統資料、上下載檔案和執行指令等。它又會以服務的形式常駐在系統中,以汲取受害組織的敏感資料,可能會對組織的業務造成損害。

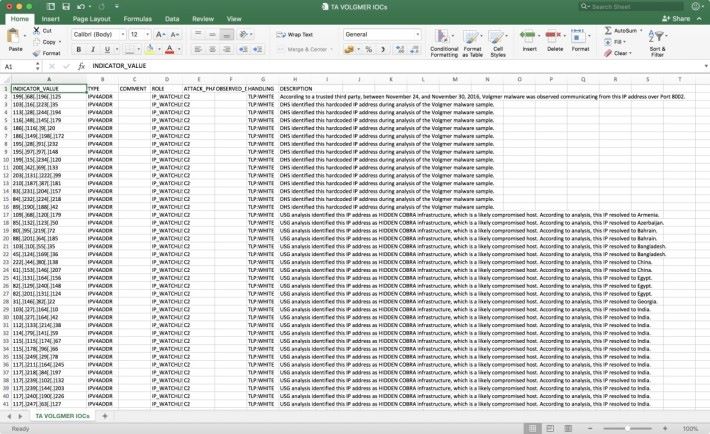

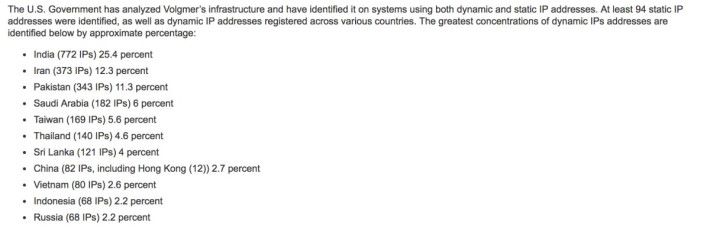

FBI 研究過 Volgmer 的架構後,發現 Volgmer 最少使用 94 個固定 IP 和多個動態 IP ,而動態 IP 就多數在印度、伊朗、巴基斯坦、沙地阿拉伯和台灣等亞洲及中東地區註冊。US-CERT 同時公開 Volgmer 的感染後癥狀,如果組織發現自己的系統有存取該些 IP ,又發現相似的感染特癥,就應該採取對應措施。

US-CERT 有關 Volgmer 的通告及下載相關 IP 清單:按此

© 2020 Plug Media Services Limited. All Rights Reserved. [5]