Anthropic 於 2026 年 2 月 5 日正式發布 Claude Opus 4.6,作為其前代模型 Claude Opus 4.5 的升級版本。這次發布正值 AI 產業動盪期,Anthropic 先前的 AI 工具已導致軟件股大幅下跌,投資者擔憂 AI 可能取代傳統軟件產品。發布後,該模型立即可用於 claude.ai 平台、API 和主要雲端平台,定價維持在每百萬 token $5 美元 (Input)/ $25 美元 (Output)。

Claude Opus 4.6 在多個方面進行優化,重點提升編碼和代理能力:

- 編碼與代理改進:更仔細的規劃、持續更長的代理任務、在更大代碼庫中提供更可靠操作、更好的代碼審查和除錯功能,能自我捕捉錯誤。

- 上下文窗口:首次引入 1M token 上下文窗口(beta 版),允許處理更大量資訊。輸出長度可達 128,000 tokens。

- 代理團隊:在 Claude Code 中支援多個 AI 代理同時工作於不同項目部分,並自主協調,模擬人類工程團隊。

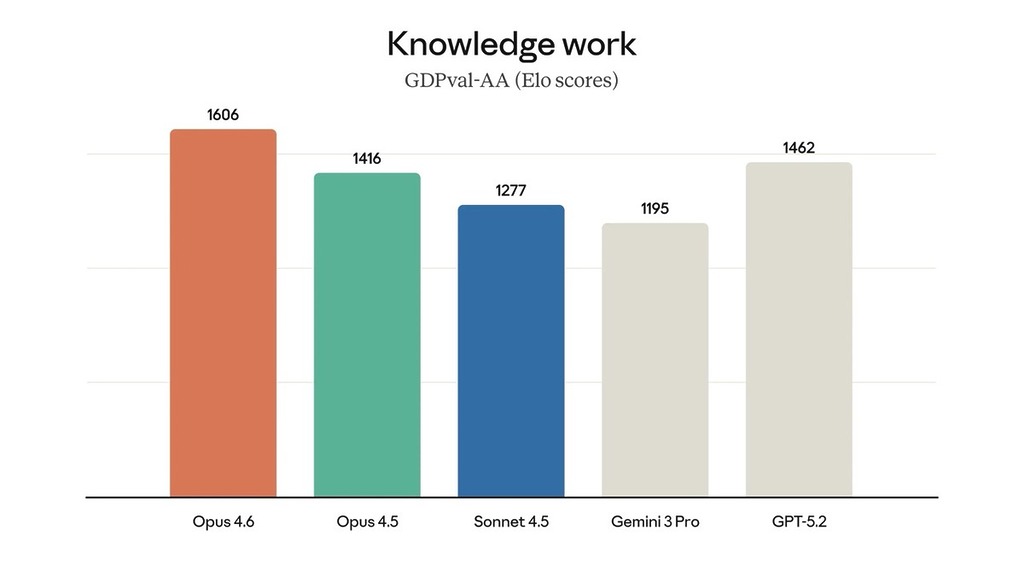

- 基準測試表現:在 Terminal-Bench 2.0(代理編碼)、Humanity’s Last Exam(多學科推理)、GDPval-AA(財務、法律等知識工作,領先 OpenAI GPT-5.2 約 144 Elo 點)和 BrowseComp(線上資訊搜尋)等測試中領先。

- 其他提升:在非技術領域如財務建模、法律文件和長形式研究表現更好;此外,在安全研究中能發現數百個開源軟件未知漏洞。

應用範圍

Claude Opus 4.6 適用於多個專業領域,特別適合需要複雜推理和長上下文處理的任務:

- 軟件工程:編碼、調試、代碼審查、大型代碼庫管理和代理團隊協作。

- 知識工作:財務建模、法律分析、監管文件處理和多來源內容分析。例如,在 PowerPoint 中直接建置和編輯幻燈片,保持品牌一致性。

- 辦公與生產力:生成正規文件、試算表和簡報,減少人工介入。

- 安全研究:透過推理分析開源代碼,發現邊緣案例和未預期漏洞。

- 企業應用:整合於 GitHub Copilot 等平台,企業客戶佔 Anthropic 業務約 80%,適用於法律 AI(如 Harvey)和內容管理(如 Box)。

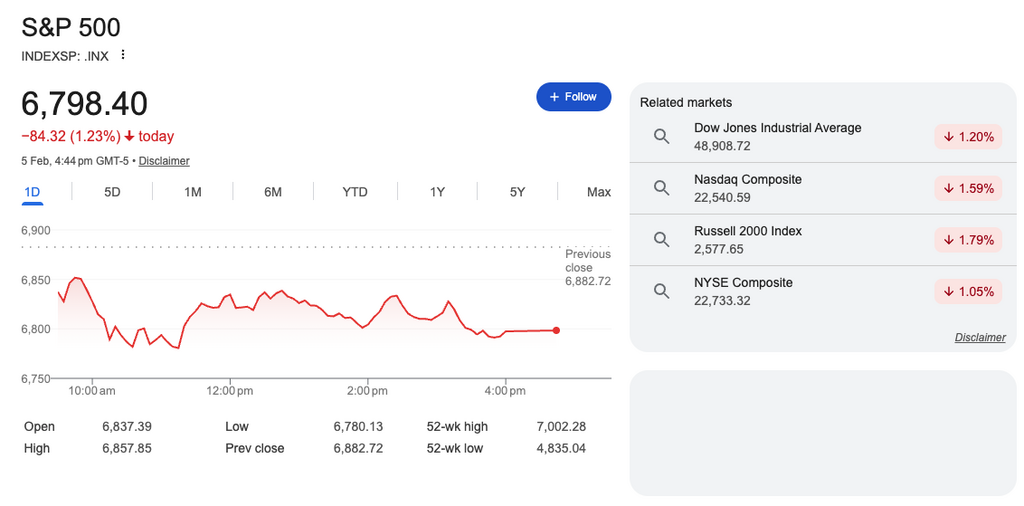

一個模型引發軟件股末日 ?!

Claude Opus 4.6 發布後,市場反應強烈,而且多為軟件產業的負面影響,加劇了對軟件股的拋售。投資者擔心 AI 取代專門軟件包,特別在編碼、財務和法律領域;Reddit 和 Facebook 等平台討論熱烈,將之視為軟件產業存在危機。有媒體更將這次發布稱為「SaaSpocalypse」(SaaS 末日)。原本 Anthropic 的 AI 工具已導致數兆美元市值蒸發,Opus 4.6 被視為對傳統軟件市場的進一步打擊。

不過另一方面,儘管市場動盪,企業卻積極採用,Harvey 和 Box 等公司報告新模型性能有所提升;Anthropic 強調這是進入「Vibe working」時代,讓非開發者可處理重大工作。

不過雖然 Claude Opus 4.6 能發現大量漏洞,被視為重置安全研究方式,但也引發對 AI 驅動安全風險的擔憂。整體而言,反應顯示 AI 快速進化正重塑職場,但也帶來不確定性。