卡巴斯基在當地時間 3 月 25 日公布發現有黑客利用 ASUS 發布的 Live Update 軟件進行供應鏈攻擊,透過自動更新來散布惡意軟件。而另一間網絡保安公司 Symantec 亦在今日透過網誌報告了這次攻擊。

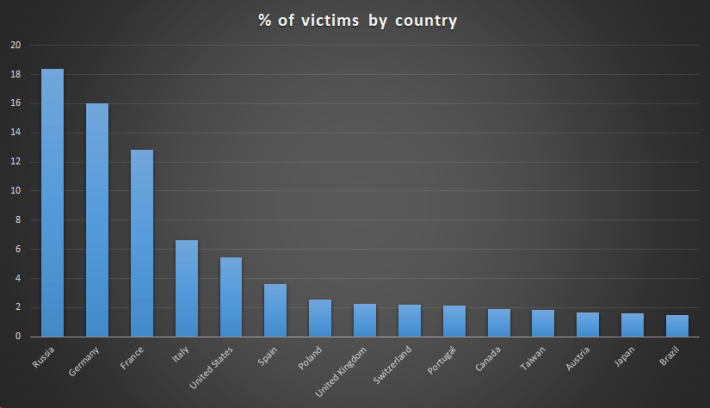

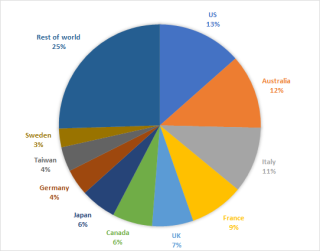

ASUS Live Update 是 ASUS 出品的電腦預載的工具程式,用來更新 BIOS 、 UEFI 、驅動程式和應用軟件等。據卡巴斯基指他們是在今年 1 月發現涉及 ASUS 的複雜供應鏈攻擊,攻擊發生在 2018 年 6 月至 11 月之間,估計有超過 100 萬用戶影響,而 Symantec 則估計有 50 萬部電腦受影響。而在他們的客戶中就有超過 57,000 個客戶下載並安裝了被加裝了後門的 ASUS Live Update 軟件。他們將這次攻擊稱為「影子鎚行動( Operation ShadowHammer )」。

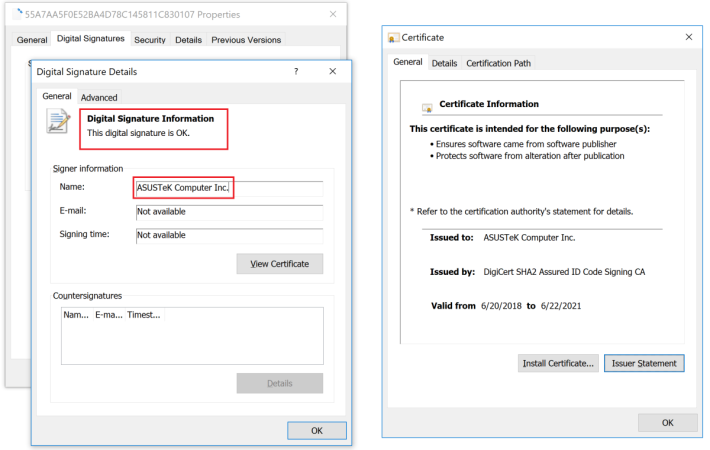

卡巴斯基指黑客可以透過 MAC 地址來攻擊指定電腦系統,卡巴斯基就從超過 200 個樣辨用戶中匯出了 600 個獨立 MAC 地址。這次攻擊長時間沒有被發現,部分原因是由於含有後門的更新程式使用合法的 ASUSTeK Computer Inc. 證書,而該更新程式就托管在官方的 liveupdate01s.asus[.]com 和 liveupdate01.asus[.]com 更新伺服器。

卡巴斯基表示已經在 1 月 31 日通知了 ASUS 方面,並協助他們進行調查。

經過調查後,今日華碩亦會出回應,指部份自動更新軟體機遭駭客植入惡意程式碼,企圖對少數特定對象發動攻擊,對此廠商已主動聯絡部份用戶提供產品檢測及軟體更新服務,並由客服專員協助客戶解決問題,並持續追蹤處理。

另一方面,針對此次攻擊,華碩已對 Live Update 軟體作出升級,並加入全新的多重驗證機制,對於軟體更新及傳遞路徑各種可能的漏洞,強化端對端的密鑰加密機制,同時更新伺服器端與用戶端的軟體架構,確保這樣的入侵事件不會再發生。

ASUS 指今次 APT 集團攻擊是針對特定機構圖謀特殊利益,甚少針對一般消費者,若消費者仍有疑慮,可使用華碩官網提供的檢測程式驗查。