幾天前, Cisco ASA 防火牆產品發現漏洞,當時廠方已經發布了更新以免客戶的網絡被入侵。豈料, Cisco 再發現新的攻擊路徑,證實上一次的更新未有效堵截攻擊,所以在當地時間 2 月 5 日再發放修正版的更新。

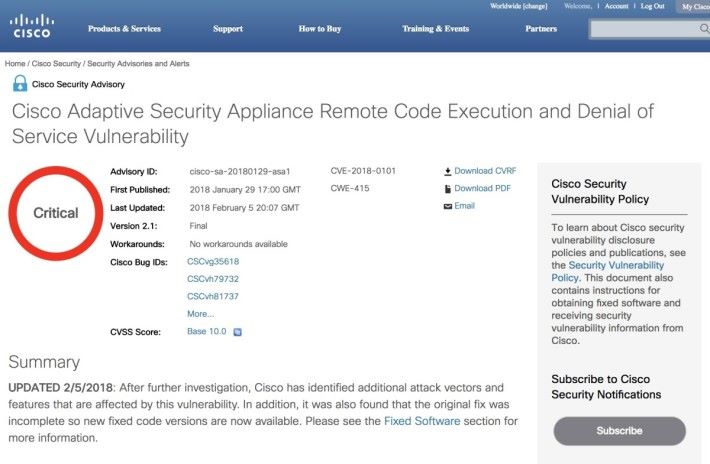

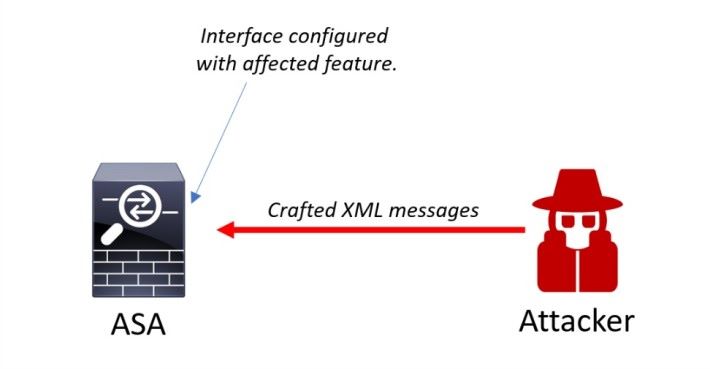

原本 Cisco 已經就英國保安機構 NCC Group 發現的嚴重漏洞,在 1 月 29 日發布了軟件更新,不過經過進一步調查後,發現還有其他入侵路徑。這個漏洞存在於 Cisco 防火牆所使用的 ASA 軟件( Adaptive Security Appliance )的 XML 解釋器,駭客透過傳送經過修改的 XML 封包到 Cisco 防火牆,就可以執行任意程式碼,或者取得完全控制權,也可以進行 DoS 攻擊。因此漏洞在共通漏洞評價系統( CVSS )的基本分數裡被被評定為最大的 10.0 分。

受影響的 14 種 Cisco 保安設備和防火牆產品只要在 ASA 軟件裡開啟了 SSL 服務或 IKEv2 遠端存取 VPN 服務即會出現。而今次 Cisco 更發現這個漏洞有關的資料事前已經被公開,幸而還未發現被惡意利用。