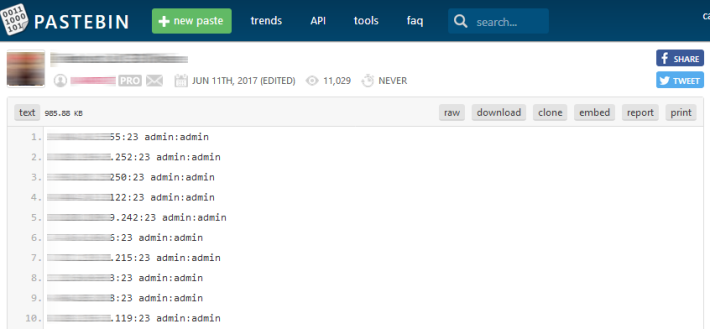

你家裡的 Router 帳號及密碼依然是「Admin、Admin」嗎?沒改過預設密碼的話,真的要當心了!因為網上流傳一份載有全球 8,000 多台 IoT 物聯網裝置之 IP 位址及帳號密碼名單,並有過萬人存取過,恐怕已被駭客入侵裝置,令它們成為殭屍網絡的一部分,利用裝置發動 DDoS 攻擊!

這份名單由資訊保安研究員 Ankit Anubhav 發現,早在今年六月已被人張貼於 Pastebin 網站,期間被更新數次。雖然清單已被移除,但之前已吸引過 20,000 次瀏覽。在整份名單 33,000 個 IP 位址中,有 8,233 個是不重覆的,其中 2,174 個允許外網人士透過 Telnet 登入,而當中更有 1,774 個仍能用清單上的帳號密碼登入。這 8,233 個 IP 位址卻只用了 144 個帳號密碼組合,顯示許多裝置仍使用預設密碼,可輕易被駭客破解。名單上受影響之裝置遍佈歐洲、美國、亞洲,還有一大部分位於中國,產品包含路由器及網絡攝錄機等。

33000+ telnet credentials of IoT devices exposed on pastebin.

Link : https://t.co/v5uGw4Llsv #iot #hacking #malware #infosec @newskysecurity pic.twitter.com/0Lg7q8G0Kq— Ankit Anubhav (@ankit_anubhav) August 24, 2017

Ankit Anubhav 整理了名單上的資料,發現頭 10 個最常使用的密碼是:

- admin(4,621 個)

- 123456(698 個)

- 12345(575 個)

- xc3511(530 個)

- GMB182(495 個)

- Zte521(415 個)

- password(399 個)

- oelinux123(385 個)

- jauntech(344 個)

- 1234(341 個)

除了「 GMB182 」外,其餘九個都是廠商的預設密碼,明顯很多人都不注重網絡安全,懶得修改密碼。不過「GMB182」以前常被殭屍網絡的惡意軟件所使用,名單上用此密碼的裝置都已被駭客入侵了嗎?

另外荷蘭非牟利網絡安全組織 GDI Foundation 的主席 Victor Gevers,亦發現頭 5 個最常用的帳號及密碼組合為:

- root / [空格](782 個)

- admin / admin(634 個)

- root / root(320 個)

- admin / default(21 個)

- default / [空格](18 個)

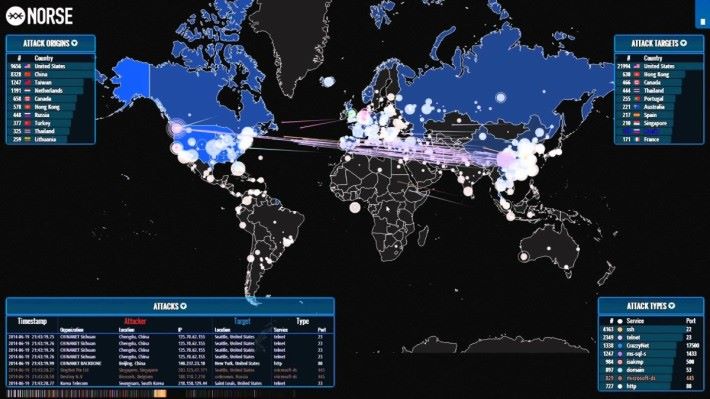

真的希望你家裡的產品沒使用以上密碼。路由器都還好,在用家設定 Wi-Fi 密碼時,設定精靈通常都要求用戶一併修改路由器的登入密碼。但據這份名單顯示,受影響的產品種類中,還是以路由器佔大多數,當中更有很多是不知名的品牌。正常 Telnet 這個遠端控制埠(TCP Port 23)預設是關閉的,但不排除某些產品在買回來時已自動啟用遠端控制服務,所以不論是甚麼網絡產品,都請你設定一個複雜的密碼,及檢查是否有開啟遠端控制的必要。因為駭客會不斷掃描全球網絡,不斷嘗試用常用密碼登入,成功的話就能入侵網絡偷取個人資料,或挪用你的裝置及網絡資源發動 DDoS 攻擊,或作其他非法活動。

物聯網裝置攻擊已愈趨普遍,去年法國網站代管供應商 OVH 遭到由 14.5 萬部攝影機所組成的殭屍網絡攻擊,巔峰攻擊流量高達 1Tbps;美國一所大學亦遭 DDoS 攻擊,在追查下竟發現攻擊來自校內約 5,000 台物聯網裝置,包括連網的路燈、自動販賣機等。

而在今次公開密碼名單的事件中,GDI Foundation 的義工已嘗試聯絡受影響用戶之網絡供應商,看看有沒有途徑能通知他們加強安全防護,或令裝置暫時離線,避開駭客入侵。不過最重要的是,大家要提高網絡安全防護意識,而廠商亦可在每部機都預設不同的隨機密碼,屏棄常見的「Admin、Admin」預設組合,畢竟許多人仍是「方便」行先,懶得做任何安全措施。

Source:ARS Technica